网络攻击的主要类型有哪些?请举例说明每种类型的攻击方式及其可能造成的...

口令入侵:这种攻击方式涉及使用合法用户的账户和密码登录到目标主机,然后进行恶意活动。通常,攻击者首先需要获取合法用户的账户信息,然后破解该用户的密码。 电子邮件攻击:电子邮件是互联网上广泛使用的通讯方式。

被动攻击中攻击者不对数据信息做任何修改,截取/窃听是指在未经用户同意和认可的情况下攻击者获得了信息或相关数据。通常包括窃听、流量分析、破解弱加密的数据流等攻击方式。

电子邮件是互连网上运用得十分广泛的一种通讯方式。攻击者能使用一些邮件炸弹软件或CGI程式向目的邮箱发送大量内容重复、无用的垃圾邮件,从而使目的邮箱被撑爆而无法使用。

企业最容易遭受的5种网络攻击类型:恶意社交工程-软件 经过社交工程设计的恶意软件形成了第一大攻击方法。最终用户常常被诱骗去运行特洛伊木马程序,通常是在他们经常访问和信任的伪装网站上。

常见的网络攻击方式

常见的网络攻击方式有口令入侵、特洛伊木马、www欺骗等。口令入侵 所谓口令入侵是指使用某些合法用户的账号和口令登录到目的主机,然后再实施攻击活动。

网络攻击手段主要有:恶意软件攻击、钓鱼攻击、DDoS攻击、SQL注入攻击、中间人攻击等。

常见的网络攻击方法主要有:口令入侵、特洛伊木马、WWW欺骗。口令入侵,是指使用某些合法用户的帐号和口令登录到目的主机,然后再实施攻击活动。

属于主动攻击的技术手段是

1、利用恶意代码:攻击者向系统内植入恶意代码或使用户去执行恶意代码。

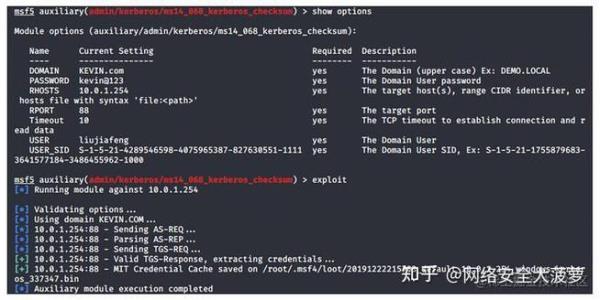

2、探测型攻击:通过各种扫描技术快速准确地获取敌方网络的重要信息,代表性的攻击手段有端口扫描、服务漏洞扫描和操作系统漏洞扫描。

3、主动进攻战术,是指运用佯攻、强攻、抢攻等多种进攻手段,主动快速地使用各种技术动作打击对手,以便先发制人。在比赛中能抓住主动权,控制比赛节奏,是主动进攻最有效的方法。

4、开销太大,抗击主动攻击的主要技术手段是检测,以及从攻击造成的破坏中及时地恢复。检测同时还具有某种威慑效应,在一定程度上也能起到防止攻击的作用。具体措施包括自动审计、入侵检测和完整性恢复等。

5、主动攻击是程序自主蔓延,感染率高,被查出来至少判5年吧。被动攻击是用户不小心触发了运行机制,感染率较低,难查来源。

6、主动攻击会导致某些数据流的篡改和虚假数据流的产生,这类攻击可分为篡改、伪造消息数据和终端。①篡改消息 篡改消息是指一个合法消息的某些部分被改变、删除,消息被延迟或者改变顺序,通常用以产生一个未授权的效果。

网络安全中常见的攻击方式有哪些

篡改消息:这种攻击涉及修改、删除或延迟合法消息的部分内容、顺序或存在性。目的通常是为了产生未经授权的效果,例如,修改传输消息中的指令数据,将“允许甲执行操作”改为“允许乙执行操作”。

口令入侵,是指使用某些合法用户的帐号和口令登录到目的主机,然后再实施攻击活动。这种方法的前提是必须先得到该主机上的某个合法用户的帐号,然后再进行合法用户口令的破译。

窃听攻击: 信息的窃听者,加密是最后的防线,确保数据传输安全。1 生日攻击: 哈希算法的破解尝试,更长的哈希值是防御关键。1 恶意软件: 全面的威胁,多种形式的攻击,定期更新和强大的安全防护是必不可少的。

常见的网络攻击方式有口令入侵、特洛伊木马、www欺骗等。口令入侵 所谓口令入侵是指使用某些合法用户的账号和口令登录到目的主机,然后再实施攻击活动。

以上就是网络攻击的主动攻击方式(网络攻击的主动攻击方式有 A中断B篡改C窃听D)的内容,你可能还会喜欢网络攻击的主动攻击方式,端口扫描,网络攻击方式,网络安全,网络攻击手段主要有等相关信息。